Tấn công DDoS là gì?

DDoS là viết tắt của các cuộc tấn công từ chối dịch vụ phân tán. Bây giờ chúng ta hãy bỏ qua Phân phối vì nó chủ yếu đề cập đến kỹ thuật và trước tiên hãy tập trung vào Từ chối dịch vụ. Như thuật ngữ này ngụ ý, mục tiêu của một cuộc tấn công DoS là làm gián đoạn hoặc từ chối các dịch vụ từ những người dùng hợp pháp. Một dịch vụ có thể là bất cứ thứ gì bao gồm các trang web cung cấp thông tin, các dịch vụ trực tuyến như các trang thương mại điện tử hoặc các dịch vụ phụ trợ như xử lý thanh toán, giao tiếp giữa các tổ chức và ứng dụng đám mây, kết nối của các quy trình công nghiệp hoặc cảm biến được điều khiển từ xa trên internet.

Mục tiêu của các cuộc tấn công bao gồm làm mất mặt, tạo ra tác động đến nền kinh tế của một tổ chức hoặc quốc gia bằng cách tác động đến năng suất, tạo ra hỗn loạn hoặc như một màn khói để che giấu một cuộc tấn công khác. Việc áp đảo một mạng với lưu lượng truy cập ngẫu nhiên sẽ khiến những người bảo vệ mất tập trung và tạo cơ hội và thời gian cho những kẻ tấn công để thực hiện hoạt động độc hại ở bên cạnh mà vẫn không bị phát hiện vì những người bảo vệ đang tập trung vào vấn đề ảnh hưởng nhất là cuộc tấn công Từ chối Dịch vụ.

Tùy thuộc vào mục tiêu, các cuộc tấn công từ chối dịch vụ có thể được thực hiện theo những cách khác nhau. Ví dụ, một cuộc tấn công từ chối dịch vụ theo khối lượng nhằm mục đích bão hòa các kết nối đến dịch vụ hoặc giữa các tổ chức và đám mây hoặc giữa các chi nhánh và trụ sở chính về cơ bản cản trở tất cả các liên lạc hợp pháp và dừng tất cả lưu lượng dữ liệu.

Tấn công từ chối dịch vụ cũng có thể được nhắm mục tiêu vào một dịch vụ cụ thể như trang web, API hoặc Dịch vụ tên miền (DNS) trong trường hợp đó tài nguyên của máy chủ là mục tiêu. Các cuộc tấn công lớp ứng dụng hoặc L7 như vậy có thể làm gián đoạn hoàn toàn dịch vụ hoặc chúng có thể phức tạp hơn như các cuộc tấn công tốc độ thấp và chậm tiêu hao tài nguyên và ảnh hưởng đến trải nghiệm người dùng, buộc chủ sở hữu dịch vụ phải đầu tư vào nhiều tài nguyên hơn như CPU, bộ nhớ hoặc băng thông để duy trì mức dịch vụ có thể chấp nhận được. Nếu các cuộc tấn công như vậy không bị phát hiện trong một thời gian dài, chúng có thể làm cạn kiệt khả năng kinh tế của một doanh nghiệp hoặc dịch vụ.

Một loại tấn công từ chối dịch vụ khác, đặc biệt nhưng vẫn đủ quan trọng để coi là một mối đe dọa, là các lỗ hổng trong phần mềm hoặc phần cứng có thể dẫn đến sự cố quy trình, tạm dừng hoặc khởi động lại thiết bị, chỉ bằng cách gửi các gói tin không đúng định dạng. Một gói duy nhất có thể dẫn đến các quá trình thú vị mà không có lý do hoặc chu kỳ khởi động lại dài và có thể rất gián đoạn nếu không được phát hiện kịp thời. Do cuộc tấn công chỉ bao gồm một gói tin duy nhất, việc tìm ra thủ phạm trong số hàng triệu gói tin và kết nối có thể là một nhiệm vụ khó khăn và hầu hết các cuộc tấn công này được phát hiện bằng cách phân tích các lỗi đổ vỡ của các hạt nhân hoặc quy trình. Hầu hết các vụ khai thác này có thời gian tồn tại ngắn vì một khi lỗ hổng được phát hiện, nó có thể được vá và cập nhật hệ thống hoặc chữ ký mạng có thể dễ dàng ngăn chặn cuộc tấn công này. Tuy nhiên, thỉnh thoảng xuất hiện.

Thực hiện một cuộc tấn công Từ chối Dịch vụ không yêu cầu kỹ năng sâu rộng hoặc kiến thức cụ thể, trong hầu hết các trường hợp, nó yêu cầu kiến thức về vị trí của dịch vụ, ví dụ địa chỉ IP của nó và cơ sở hạ tầng đủ mạnh để thực hiện cuộc tấn công. Cơ sở hạ tầng tấn công có thể bao gồm các máy chủ đám mây, nhưng những kẻ tấn công cũng có thể tận dụng một loạt các thiết bị IoT dành cho người tiêu dùng và người tiêu dùng ngày càng tăng như camera IP và bộ định tuyến và nô dịch chúng để thực hiện các cuộc tấn công phân tán quy mô lớn. Vì lưu lượng tấn công bắt nguồn từ tất cả các nơi trên toàn cầu và từ các thiết bị khác nhau, chúng tôi gọi các cuộc tấn công này là các cuộc tấn công Từ chối dịch vụ phân tán.

Dịch vụ

Ransoware đã chứng kiến sự phát triển và tiến hóa lớn trong chiến thuật của những người điều khiển và hội viên đang tổ chức tốt hơn. Quân phục bao cao siêu đã tiến hóa các chiến thuật để tăng cường tống tiền, không chỉ mã hóa các hệ thống mật mã, mà còn xóa dữ liệu nhạy cảm và đe dọa công bố dữ liệu để đòi tiền chuộc. Nếu nạn nhân không tuân thủ hay phản đối, họ dùng tấn công DDoS để đưa nạn nhân trở lại bàn đàm phán.

Kể từ tháng Tám 2020 đã thấy hắn tổ chức tống tiền dịch vụ hoặc là tranh cử Ransom DoS nhằm tấn công tất cả các bệ hạ trên toàn cầu. Những chiến dịch tục rất dai dẳng và nơi các diễn viên đóng giả như Gấu Kỳ diệu, Lazarus hay tập đoàn Armageddon đã gửi thư đe dọa đến các tổ chức. Đe dọa tổ chức mà họ đã được chọn làm mục tiêu cho cuộc tấn công DDoS tiếp theo, bằng cách nói tới một số công việc trước đó và tiếp tục rằng họ sẽ bắt đầu một cuộc tấn công DDoS lớn rất nhanh. Để chứng minh mối đe dọa của họ nghiêm trọng, họ sẽ thực hiện một cuộc tấn công nhỏ sử dụng chỉ một phần nhỏ cơ sở tấn công của họ vào một tài sản của tổ chức đe dọa.

Để tránh cuộc tấn công họ đề nghị trả tiền chuộc từ 10 tới 20 đồng xu cho một địa chỉ xác định của đồng xu. Nếu không trả trước khi tấn công bắt đầu sẽ tăng giá bằng 5 hay 10 đồng xu cho mỗi hạn chót bị trễ trong khi cuộc tấn công tiếp tục.

Giữa người bạch tuộc và Than Hồng, mấy lá thư đòi tiền chuộc có vẻ chậm lại. Đến nửa hiệp ước thứ hai nơi chúng tôi bắt đầu nghe từ khách hàng nhận thư mới. Những tổ chức được nhắm vào trước đó và nhận được một bức thư đòi tiền chuộc giờ đã được gửi tới một lá thư thứ hai nói rằng những kẻ tấn công rất bận rộn với những dự án có lợi nhuận hơn và bây giờ họ đã quay lại. Họ có liên quan đến cùng địa chỉ định tuyến và đòi tiền chuộc giữa đường 5 và 10. Số tiền chuộc thấp được giải thích bởi sự tăng giá trị đồng tiền được tăng lên vào tháng mười tháng, hơn 100=’tăng so với ban đầu năm đó. Họ nói họ sẽ không bao giờ bỏ cuộc và họ sẽ luôn quay lại cho tới khi họ được trả tiền.

Vào tháng Ba của 2021 và khi chúng tôi bắt đầu bỏ cuộc tranh cử cuối cùng của Ransom DoS lại phía sau chúng tôi, nó chỉ mất đến tháng Năm khi những lá thư mới bắt đầu xuất hiện. Lần này, một nhóm, chắc chắn không liên quan gì đến các diễn viên trong các chiến dịch trước, đóng giả là 812; Fancy Lazarus 8917;. Một màn hình được phát minh đặc biệt để tạo thêm nỗi sợ hãi vào nạn nhân bằng cách kết hợp gấu trúc Nga. được biết đến bởi mối quan hệ của nó với chính phủ Nga và ủng hộ quyền chính trị của chính phủ Nga và nhóm được cho là có trách nhiệm trong việc hack các email của Uỷ ban Quốc gia Dân chủ trong nỗ lực có ảnh hưởng tới kết quả của cuộc bầu cử Tổng thống tại Bă c6, các cuộc tấn công mạng vào các đế chế Đức và Na Uy, đài truyền hình Pháp TV5Monde, Nhà Trắng, NATO, và cố gắng gây ảnh hưởng tới chiến dịch tranh cử của ứng cử viên Tổng thống Pháp Emmanuelle Macron.

Và tập đoàn Lazarus, APT Bắc Triều Tiên tin rằng là một tổ chức hacking được chính phủ tài trợ bởi chính phủ chịu trách nhiệm cho cuộc tấn công của Sony Pictures, trung úy ngân hàng tại Bangladesh, nơi mà chúng đã thoát được với số triệu đô-la USD. Lần này, kẻ gây nguy hiểm hoặc nhóm chủ yếu nhắm vào tài sản không bảo vệ từ các tổ chức ở các đỉnh cao khác nhau. Yêu cầu một số tiền chuộc 0.5-5 để ngăn chặn cuộc tấn công.

Chín tháng đôi 2021 có dấu hiệu dịch vụ ảnh hưởng đến cuộc tấn công DDoS với các nhà cung cấp truyền thông VoIP ở Anh quốc và Canada. Từ đầu tháng Chín 1, Bờ biển Nam Anh quốc Ng8111;tổng thống VoIP Unlimited phát hiện nó bị tấn công bởi một tấn công DDoS lớn mà nó tin là có nguồn gốc từ nhóm dịch chuyển hàng đĩa Nga 82;REvill 892; theo những gì họ miêu tả như là’82;khổng lồ đòi tiền chuộc. 922; Sau 75 giờ tấn công liên tục, vào tháng chín, Không biên giới báo cáo có một khoảng dừng trong tình trạng nguy hiểm và xác nhận vài ngày sau rằng họ không nhận được bất kỳ cuộc tấn công nào nữa. Cùng lúc đó, cũng bắt đầu tháng Chín Một, Tin tưởng tiếng London đã báo cáo về sự mất mát của dịch vụ giọng nói, các cuộc gọi vào và ra nước, và các dịch vụ SMS. Sau đó, khách hàng nhận được thông qua e-mail tin rằng dịch vụ Voif đã bị gấp– 82;gián đoạn bởi một cuộc tấn công DDoS. 892; Vào tháng Chín 16, một nhà cung cấp điện thoại Canada, VoIP. Bà, thông báo nó nhận thức được vấn đề ngăn khách vào website và đang tìm một giải pháp.

Một tuần sau, sự cố vẫn tiếp diễn và được cho là do các cuộc tấn công DDoS tích cực liên tục gây gián đoạn các cuộc gọi và dịch vụ điện thoại. Các tin nhắn công khai được trao đổi trên Twitter giữa VoIP.ms và các tác nhân đe dọa được thực hiện bởi tay cầm @ REvil92457183 đã cung cấp thêm thông tin chi tiết. Các tác nhân đe dọa đằng sau vụ tấn công DDoS có tên là “REvil”, nhưng không có bằng chứng nào cho thấy chúng đại diện cho cùng một băng đảng ransomware REvil được biết trước đây đã tấn công các công ty nổi tiếng, bao gồm cả nhà chế biến thịt lớn nhất thế giới, JBS. Là một nhà điều hành ransomware, nó không tuân thủ các chiến thuật, kỹ thuật và quy trình (TTP) của REvil để thực hiện các cuộc tấn công tống tiền DDoS. Tuy nhiên, nó không thể bị loại trừ. Đây không phải là lần đầu tiên một nhóm tội phạm đa dạng hóa hoạt động của mình.

Một ghi chú Pastebin hiện đã bị loại bỏ đặt nhu cầu tiền chuộc ban đầu là 1 bitcoin, hoặc hơn 42.000 đô la Mỹ một chút (tại thời điểm xuất bản). Tuy nhiên, chỉ hai ngày sau nhu cầu ban đầu, tài khoản twitter @ REvil92457183 đã tăng nhu cầu lên 100 bitcoin, tương đương hơn 4,2 triệu đô la Mỹ, khi nó thông báo: “Ok, đủ thông tin … Giá để chúng tôi dừng lại bây giờ là 100 Bitcoin vào địa chỉ BTC pastebin. Tôi chắc chắn rằng khách hàng của bạn sẽ đánh giá cao thái độ 0 f… s đưa ra của bạn trong nhiều vụ kiện pháp luật. REvil ”. Các diễn viên đã sử dụng Twitter để vạch trần các cuộc tấn công và lên án VoIP.ms vì không trả tiền, nhằm mục đích khiến khách hàng và đối tác của họ gây áp lực lên nhà cung cấp dịch vụ để trả tiền chuộc và khiến họ bị gián đoạn dịch vụ. Các nhà khai thác ransomware sử dụng các chiến thuật gây áp lực tương tự, chẳng hạn như rò rỉ nạn nhân mới và dữ liệu nhạy cảm thu được từ nạn nhân trên các trang PR web đen của họ. Tin nhắn từ VoIP.ms trên Twitter cho thấy các cuộc tấn công ban đầu nhắm vào các dịch vụ tên miền của VoIP.ms. VoIP.ms đã giảm thiểu các cuộc tấn công này bằng cách yêu cầu các đối tác và khách hàng mã hóa địa chỉ IP của dịch vụ cứng trong hệ thống của họ.

Vào ngày 7 tháng 10, Voip Unlimited một lần nữa báo cáo tình trạng mất kết nối và dịch vụ thoại không liên tục khi các kỹ sư của họ đang làm việc để giảm thiểu các cuộc tấn công DDoS chống lại các nền tảng điện thoại của nó. Các vấn đề lần đầu tiên được báo cáo trên trang web trạng thái dịch vụ của mình vào tối ngày 7 tháng 10. Vào tối ngày 8 tháng 10, VoIP Unlimited vẫn báo cáo sự gián đoạn do các cuộc tấn công DDoS đang diễn ra nhằm vào khách hàng của mình.

Hacktivist

Trái ngược hẳn với tội phạm có tổ chức, những kẻ ác ý này không bị thúc đẩy bởi lợi nhuận tài chính mà chủ yếu là bởi những ý tưởng chính trị hoặc ý thức hệ. Họ ra tay để làm xấu mặt, lừa dối và phá hủy hoặc làm gián đoạn các trang web và tài nguyên, tất cả đều nhằm mục đích thúc đẩy một chương trình nghị sự chính trị hoặc một sự thay đổi xã hội. Các doanh nghiệp có thể trở nên vướng víu và rơi vào vòng vây của những kẻ xâm lược thậm chí còn có quyền kiểm soát tình hình. Các nhóm này không phức tạp về mặt điển hình nhưng dựa vào lượng người theo dõi lớn và phương tiện truyền thông xã hội của họ để thực hiện và thúc đẩy các chiến dịch tấn công. Họ sử dụng các diễn đàn riêng tư để phân phối và giáo dục những người theo dõi của họ về các công cụ từ chối dịch vụ. Những công cụ này rất cổ xưa và rất đơn giản, được nhiều người biết đến và công bố rộng rãi. Tuy nhiên, trong tay của một đám đông đủ lớn, những công cụ tấn công đơn giản này trở thành vũ khí phân tán rất hiệu quả.

Nhân viên bất mãn và khách hàng tức giận

Một nhóm khác gồm những kẻ tấn công ít tinh vi hơn, hoạt động như những con sói đơn độc, là những nhân viên bất mãn và những khách hàng tức giận. Ngành công nghiệp trò chơi và cá cược thường bị nhắm mục tiêu bởi những khách hàng không hài lòng, những người hành động theo cảm xúc bùng phát và bị thúc đẩy bởi sự tức giận khi thua một số tiền lớn trong các cuộc đặt cược. Nhưng chúng tôi cũng thấy nhóm này trên các ngành dọc khác, chẳng hạn như khi một trang web đang quảng cáo thông tin sai, phân phối hàng hóa hoặc dịch vụ không chính xác hoặc không đầy đủ, v.v.

Do nhu cầu của họ để truy cập ngay lập tức và tạm thời vào một công cụ thích hợp, nhóm này chủ yếu sử dụng các cổng DDoS-as-a-Service có sẵn công khai cung cấp quyền truy cập thuận tiện và dựa trên đăng ký vào các botnet DDoS và các máy chủ tấn công. Chỉ trong một vài cú nhấp chuột, những tác nhân này có thể dễ dàng làm gián đoạn hoạt động nối lại trực tuyến và gây tổn hại đến danh tiếng của doanh nghiệp.

Làm thế nào bạn có thể bảo vệ doanh nghiệp? Cơ chế phòng vệ nào là hiệu quả nhất?

Theo kinh nghiệm của chúng tôi, giải pháp dựa trên đám mây là hiệu quả nhất để ngăn chặn tất cả các cuộc tấn công, ngay cả những cuộc tấn công quy mô vượt quá khả năng của các liên kết internet của trang web được bảo vệ. Giải pháp cuối cùng cho các doanh nghiệp yêu cầu độ trễ thấp nhất và khả năng bảo vệ tốt nhất là giải pháp DDoS kết hợp. Tùy chọn này kết hợp khả năng phát hiện và ngăn chặn tại chỗ, đồng thời tự động chuyển hướng đến trung tâm quét đám mây khi khối lượng tấn công đe dọa làm bão hòa các liên kết internet.

Tương lai của bối cảnh Đe doạ DDoS

Khi băng thông của các kết nối, đám mây và kết nối internet phát triển, các cuộc tấn công ngày càng trở nên lớn hơn và có tác động mạnh hơn. Doanh nghiệp và cuộc sống của chúng ta (tự động hóa gia đình, phát trực tuyến, ô tô được kết nối) đang ngày càng phụ thuộc nhiều hơn vào kết nối internet. Quá trình số hóa được tăng tốc trong thời kỳ đại dịch và điều đó có nghĩa là có nhiều cơ hội hơn để tác động đến các doanh nghiệp và con người thông qua các cuộc tấn công DoS. Được thúc đẩy bởi sự thành công của các chiến dịch ransomware trong quá khứ, có khả năng tốt để thấy sự gia tăng các nỗ lực DoS đòi tiền chuộc trong tương lai gần.

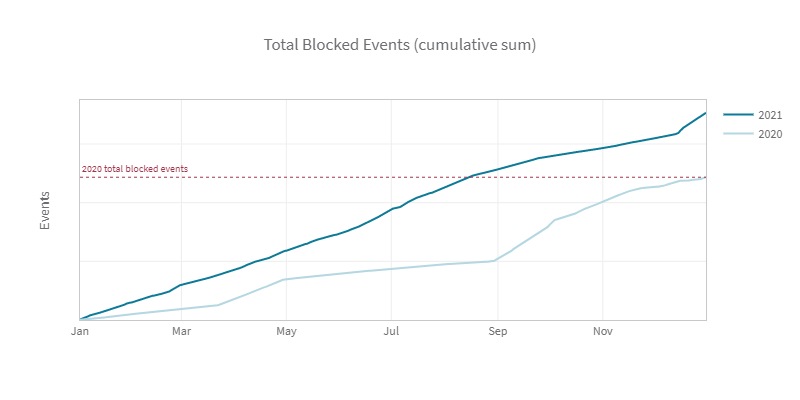

Với sự tăng trưởng ổn định về các sự kiện độc hại bị chặn trên mỗi khách hàng, có vẻ như các cuộc tấn công DDoS sẽ sớm biến mất. Với tất cả các lỗ hổng được tiết lộ trong vài năm qua, cơ hội để xây dựng các mạng botnet lớn và lạm dụng các dịch vụ khuếch đại có khả năng hơn tiếp tục tăng lên. Khi chúng tôi số hóa doanh nghiệp và cuộc sống của mình bằng cách di chuyển các ứng dụng lên đám mây, tạo ra sự phụ thuộc được chia lưới hoàn toàn giữa các ứng dụng trực tuyến và di động, phụ thuộc ngày càng nhiều vào các dịch vụ và API web do bên thứ ba cung cấp, ô tô được kết nối, nhà được kết nối, tiêu thụ video trực tuyến, chúng ta bắt đầu phụ thuộc nhiều hơn vào đám mây và kết nối, đồng thời chúng ta khiến bản thân trở nên dễ bị tổn thương hơn và tạo ra nhiều cơ hội hơn cho những kẻ xấu lợi dụng.

Được thúc đẩy bởi sự thành công của các chiến dịch ransomware, có khả năng cao sẽ thấy sự gia tăng các nỗ lực Ransom DoS trong tương lai gần. Nhóm các nhà nghiên cứu của tôi đều hướng tới một tương lai sẽ mang lại nhiều cơ hội và các cuộc tấn công từ chối dịch vụ ngày càng lớn hơn, đó là lý do tại sao chúng tôi đang quan sát rất chặt chẽ các động thái, chiến thuật và kỹ thuật của các tác nhân độc hại trong bối cảnh mối đe dọa DDoS, báo cáo và chia sẻ của chúng tôi quan sát và cố gắng giúp các doanh nghiệp tự bảo vệ mình kịp thời và chính xác để kẻ xấu có thể gây ảnh hưởng ít hoặc không gây ảnh hưởng đến các cuộc tấn công của họ. Như với hầu hết các mối đe dọa bảo mật, nếu bạn có thể lấy đi nền kinh tế khỏi mối đe dọa, các cuộc tấn công và kẻ tấn công sẽ dần biến mất. Nhưng đó rất nhiều là một vòng tròn vĩnh viễn đưa chúng ta trở lại mọi thành tựu khi công nghệ và số hóa thế giới tiếp tục diễn ra.