Tóm tắt về mối đe dọa

Vào ngày 7 tháng 9, Microsoft đã cảnh bảo người dùng về một lỗ hổng zero-day, lỗ hổng này được theo dõi với cái tên CVE-2021-40444 (CVSS đánh giá: 8,8 điểm) trên Windows 10 và các phiên bản Windows Server khác. Kể từ khi phát hiện thì lỗ hổng này đã và đang bị khác thác một cách rất tích cực. Bạn có thể xem chi tiết phân tích kỹ thuật của McAfee ART được giải thích tại đây (here) và trên bài đăng của McAfee (blog post). Microsoft đã phát hành hướng dẫn (guidance) về các giải pháp thay thế và cập nhật để ngăn chặn việc khai thác nhưng dưới đây là các biện pháp đối phó của McAfee mà bạn có thể sử dụng để bảo vệ doanh nghiệp của mình trước những kẻ tấn công lợi dụng lỗ hổng này.

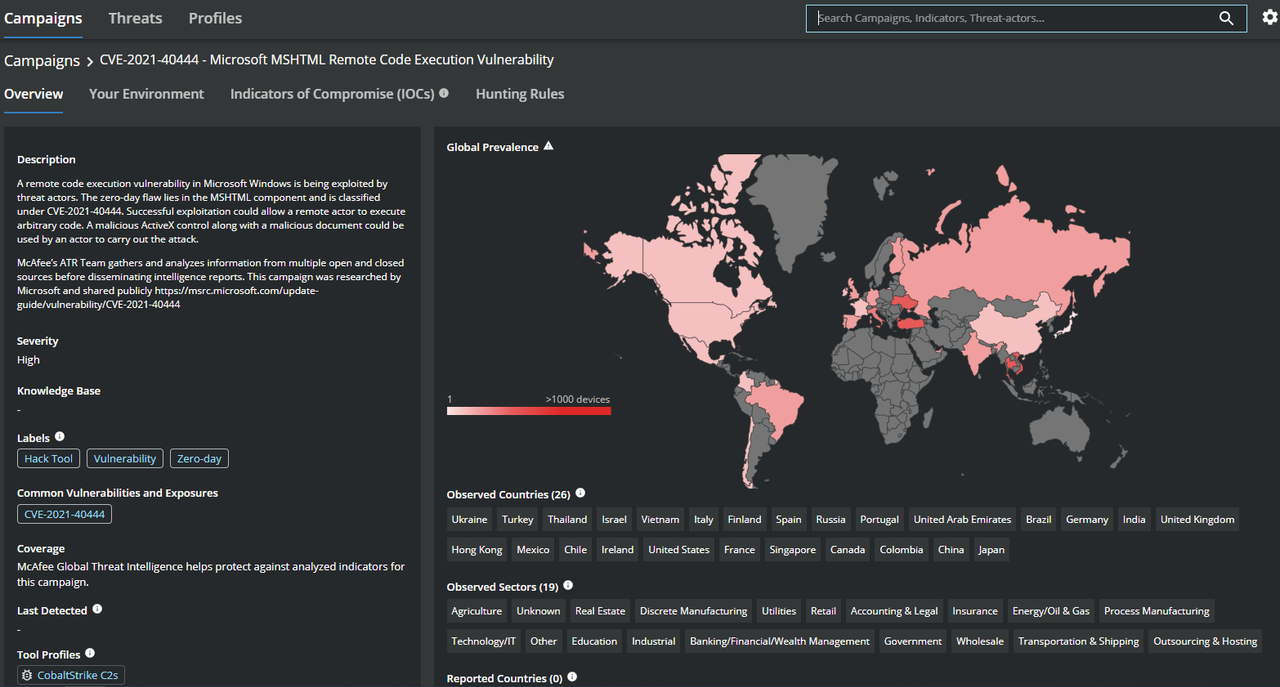

Chiến dịch của MVISION Insights – “CVE-2021-40444 – Microsoft MSHTML Remote Code Execution Vulnerability”.

Kể từ khi được công bố, việc khai thác lỗ hổng bảo mật này đã phát hiện trên toàn cầu.

Hình 1. Cập nhật mới nhất của MITRE ATT&CK về hoạt động của CVE-2021-40444. Nguồn: MVISION Insights

Việc bổ sung các phân tích kỹ thuật trên MITRE ATT&CK đã được xác định kể từ báo cáo ban đầu của McAfee. MVISION Insights sẽ được cập nhật thường xuyên với các IOC mới nhất và các quy tắc điều tra (hunting rule) để chủ động phát hiện các mối đe dọa trong môi trường của người dùng.

Hình 2. Cập nhật mới nhất của MITRE ATT&CK về hoạt động của CVE-2021-40444. Nguồn: MVISION Insights

Các sản phẩm bảo vệ của McAfee Enterprise

Các sản phẩm McAfee Enterprise sau đây có thể bảo vệ bạn trước mối đe dọa này.

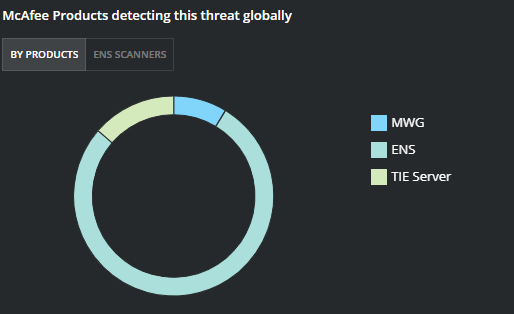

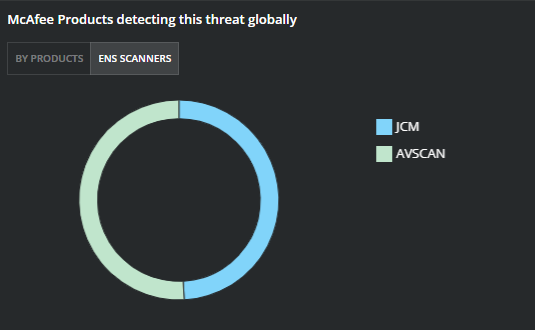

Hình 3. Bảo vệ bằng Mô-đun ENS

Đối với ENS, điều quan trọng là phải có cả Threat Protection (TP) và Adaptive Threat Protection (ATP) với GTI được bật. McAfee đang phát hiện 50% mối đe dọa dựa trên các quy tắc phân tích hành vi ATP.

Hình 4. Bảo vệ bằng Mô-đun ENS

Thông tin chi tiết về bảo vệ Endpoint bao gồm MVISION EDR ở phía dưới bài viết.

Ngăn chặn khai thác với McAfee ENS

McAfee Global Threat Intelligence (GTI) hiện đang phát hiện các IOC đã được phân tích để phục vụ việc khai thác này, GTI sẽ liên tục được cập nhật khi các chỉ số mới được quan sát trong thực tế.

ENS Threat Prevention có thể cung cấp thêm các biện pháp bảo vệ chống lại việc khai thác từ lỗ hổng CVE-2021-40444 cho đến khi một bản vá được triển khai. Signature nằm trong Expoit Prevention đã cho thấy mức độ phù hợp trong việc kiểm tra các lần khai thác được quan sát, Signature này có thể gây ra kết quả dương tính giả, vì vậy chúng tôi khuyên bạn nên kiểm tra ở chế độ Report (Report Mode) hoặc trong môi trường Sandbox trước khi chặn trong môi trường thực tế.

Signature 2844: Microsoft Word WordPerfect5 Converter Module Buffer Overflow Vulnerability.

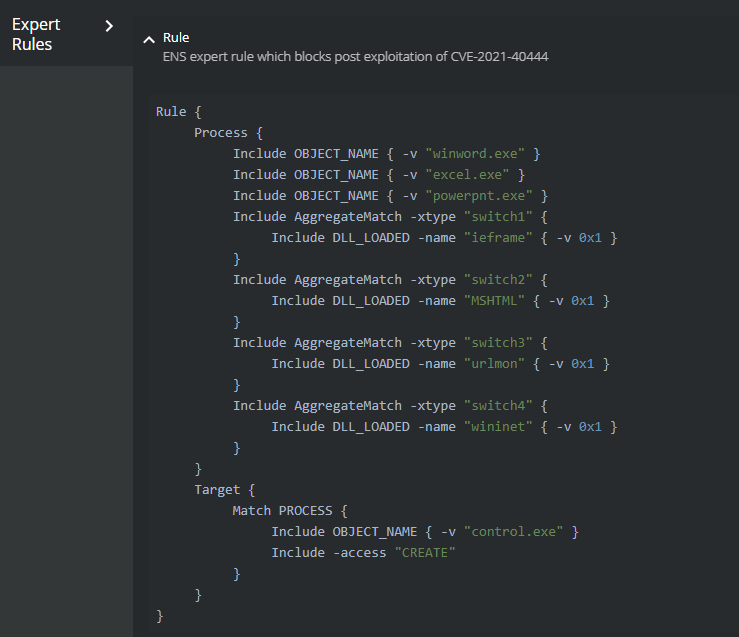

Một số tùy chỉnh của Expert Rules có thể được triển khai để ngăn chặn hoặc phát hiện các nỗ lực khai thác lỗ hổng tiềm ẩn. Với tất cả các Expert Rules, người dùng nên kiểm tra chúng trong môi trường test trước khi triển khai rộng rãi cho tất cả các Endpoint. Khuyến nghị thực hiện quy tắc này ở chế độ log only mode khi mới sử dụng quy tắc này.

Hình 5. Expert Rule to để ngăn chặn hoặc ghi nhật ký đối với các nỗ lực khác thác lỗ hổng

Hình 6. Expert Rule to để ngăn chặn hoặc ghi nhật ký đối với các nỗ lực khác thác lỗ hổng

ATP Rules sử dụng để ngăn chặn hoặc phát hiện sớm

Adaptive Threat Protection cung cấp khả năng ngăn chặn hành vi thông qua thông tin về mối đe dọa, các quy tắc được thiết lập để phát hiện hoạt động bất thường của ứng dụng hoặc các thay đổi hệ thống và máy học dựa trên đám mây. Để khai thác lỗ hổng này, kẻ tấn công sẽ phải có quyền truy cập vào một hệ thống dễ bị tấn công thông qua Spearphishing với các tệp đính kèm độc hại. Các quy tắc này cũng có hiệu quả để ngăn chặn truy cập ban đầu và thực thi. Bạn nên sử dụng các quy tắc sau trong chế độ Observe mode và theo dõi sự kiện các mối đe dọa trên ePO.

Rule 2: Sử dụng danh tiếng để xác định các tệp độc hại.

Rule 4: Sử dụng GTI để so sánh danh tiếng các tệp tin nhằm xác định các tệp đáng tin cậy hoặc độc hại.

Rule 5: Sử dụng GTI để so sánh danh tiếng các URL nhằm xác định các URL đáng tin cậy hoặc độc hại.

Rule 300: Ngăn chặn các ứng dụng văn phòng bị lạm dụng để phát tán mã độc.

Rule 309: Ngăn chặn các ứng dụng văn phòng bị lợi dụng để phát tán mã độc.

Rule 312: Ngăn các ứng dụng email tạo ra các công cụ độc hại tiềm ẩn.

Với tất cả các ATP Rule, vui lòng kiểm tra chúng trong môi trường test trước khi triển khai rộng rãi cho tất cả các endpoint hoặc bật chế độ chặn.

Sử dụng MVISION EDR để tìm kiếm hành động của các mối đe dọa

Tính năng Real-Time Search trong MVISION EDR cung cấp khả năng tìm kiếm hành vi liên quan đến việc khai thác lỗ hổng Microsoft này trong môi trường của bạn. Bạn nên kiểm tra các truy vấn để tìm mô-đun đã tải “mshtml” được liên kết với các quy trình ứng dụng khác nhau.

EDR truy vấn lần một

Processes where Processes parentimagepath matches “winword|excel|powerpnt” and Processes cmdline matches “AppData\/Local\/Temp\/|\.inf|\.dll” and Processes imagepath ends with “\control.exe”

EDR truy vấn lần hai

HostInfo hostname and LoadedModules where LoadedModules process_name matches “winword|excel|powerpnt” and LoadedModules module_name contains “mshtml” and LoadedModules module_name contains “urlmon” and LoadedModules module_name contains “wininet”

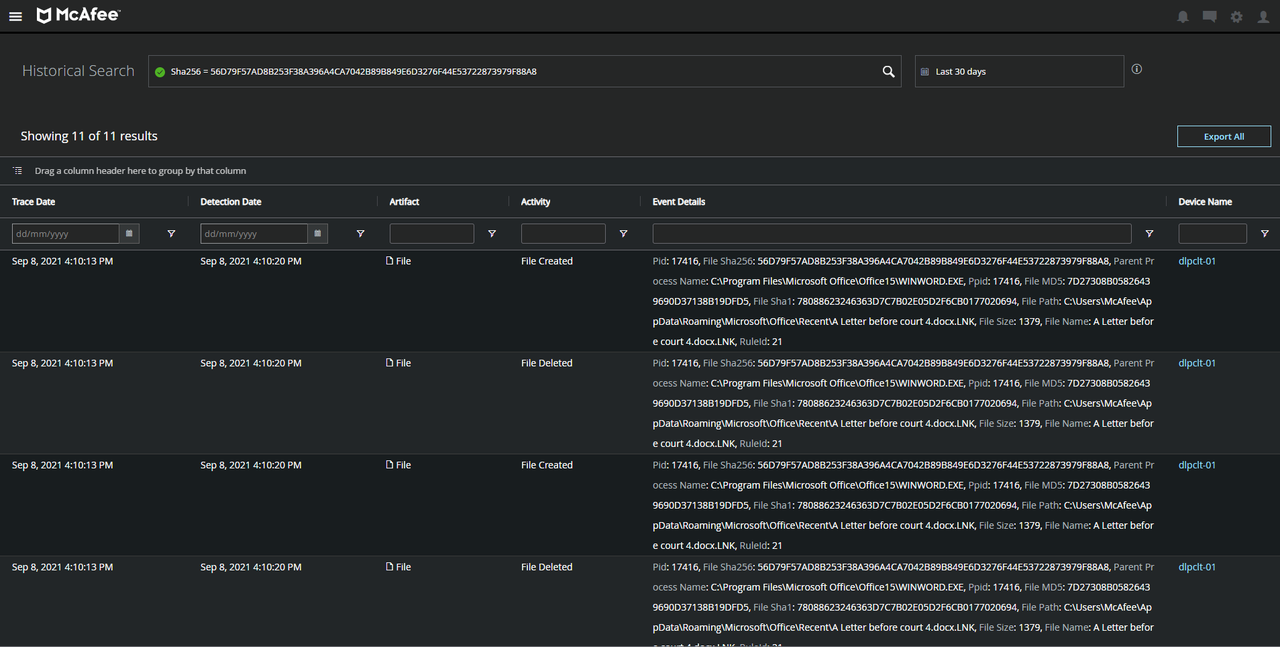

Ngoài ra, tính năng Historical Search trong MVISION EDR sẽ cho phép tìm kiếm IOC ngay cả khi hệ thống hiện đang ngoại tuyến.

Hình 7. Sử dụng tính năng Historical Search để định vị IPC trên tất cả các thiết bị. Nguồn: MVISION EDR

Bảo vệ khỏi hành vi của kẻ đe dọa sau khi bị khai thác lỗ hổng

Kể từ khi công khai lỗ hổng bảo mật, các nhà nghiên cứu đã điều tra việc khai thác thành công lỗ hổng CVE-2021-40444 trong thực tế và nhận thấy rằng các tác nhân đe dọa đang sử dụng Cobalt Strike để đưa ransomware vào môi trường bị xâm nhập. Mối liên hệ giữa lỗ hổng này và ransomware dẫn đến khả năng việc khai thác đã được thêm vào các công cụ được sử dụng trong hệ sinh thái ransomware-as-a-service (RaaS).

Hình 8. CVE-2021-40444-attack-chain (từ Microsoft)

Ransomware Gangs từng được phát hiện trong các cuộc tấn công này trước đây sử dụng các biến thể của ransomware Ryuk và Conti. Vui lòng xem các biện pháp giảm thiểu bên dưới có thể được sử dụng trong trường hợp hệ thống của bạn bị xâm phạm và cần thêm các biện pháp bảo vệ để ngăn chặn các TTP khác.

Cobalt Strike BEACON

Chiến dịch của MVISION Insights – Hồ sơ mối đe dọa: CobaltStrike C2s

Endpoint Security – Advanced Threat Protection:

Rule 2: Sử dụng độ tin cậy để xác định các tệp độc hại

Rule 4: Sử dụng GTI để so sánh mức độ tin cậy của các tệp tin nhằm xác định các tệp đáng tin hoặc độc hại

Rule 517: Ngăn chặn các tác nhân có đáng tin cậy không xác định khởi chạy các quy trình trong các thư mục hệ thống chung

Ryuk Ransomware Protection

Chiến dịch của MVISION Insights – Hồ sơ mối đe dọa: Ryuk Ransomware

Endpoint Security – Advanced Threat Protection:

Rule 2: Sử dụng danh tiếng để xác định các tệp độc hại

Rule 4: Sử dụng GTI để so sánh độ tin cậy các tệp tin nhằm xác định các tệp đáng tin cậy hoặc độc hại

Rule 5: Sử dụng GTI để so sánh độ tin cậy các URL nhằm xác định các URL đáng tin hoặc độc hại

Endpoint Security – Access Protection:

Rule: 1

Executables (Include):

*

Subrules:

Subrule Type: Files

Operations:

Create

Targets (Include):

*.ryk

Endpoint Security – Exploit Prevention

Signature 6153: Hành vi phần mềm độc hại: Đã phát hiện hành động của Ryuk Ransomware

Conti Ransomware Protection

Chiến dịch của MVISION Insights – Hồ sơ mối đe dọa: Conti Ransomware

Endpoint Security – Advanced Threat Protection:

Rule 2: Sử dụng mức độ tin cậy để xác định các tệp độc hại

Rule 4: Sử dụng GTI để so sánh mức độ tin cậy của các tệp tin nhằm xác định các tệp đáng tin hoặc độc hại

Rule 5: Sử dụng GTI để so sánh mức độ tin cậy cyar các URL nhằm xác định các URL đáng tin hoặc độc hại

Endpoint Security – Access Protection Custom Rules:

Rule: 1

Executables (Include):

*

Subrules:

Subrule Type: Files

Operations:

create

Targets (Include):

*conti_readme.txt

Endpoint Security – Exploit Prevention

Signature 344: Tạo chương trình khởi động mới

McAfee Enterprise đã xuất bản bài viết dưới dạng KB theo đường link bên dưới với nội dung sẽ được cập nhật khi có thêm thông tin mới. Vui lòng tiếp tục theo dõi trang web này để biết thêm các bản cập nhật.

McAfee Enterprise coverage for CVE-2021-40444 – MSHTML Remote Code Execution.

McAfee Enterprise.

ĐĂNG KÝ TƯ VẤN GIẢI PHÁP MCAFEE!

RELATED POST

-

Đêm hội của sự thăng hoa và niềm tự hào: VIETNET và GAPV chào tạm biệt năm 2024 với sự kiện “ Year End Party” bùng nổ

-

Fortinet Fast Track In HaNoi

-

SMB Partners: Sharing & Thanks Party in HCMC

-

Hội thảo và Triển lãm Ngày An toàn thông tin Việt Nam 2024 với chủ đề “An toàn thông tin cho hạ tầng dữ liệu và nền tảng số quốc gia”đã tổ chức thành công tại TP. Hà Nội (21/11/2024)