Dưới đây là tóm tắt những gì chúng ta biết về vụ tấn công, và những gì bạn có thể làm:

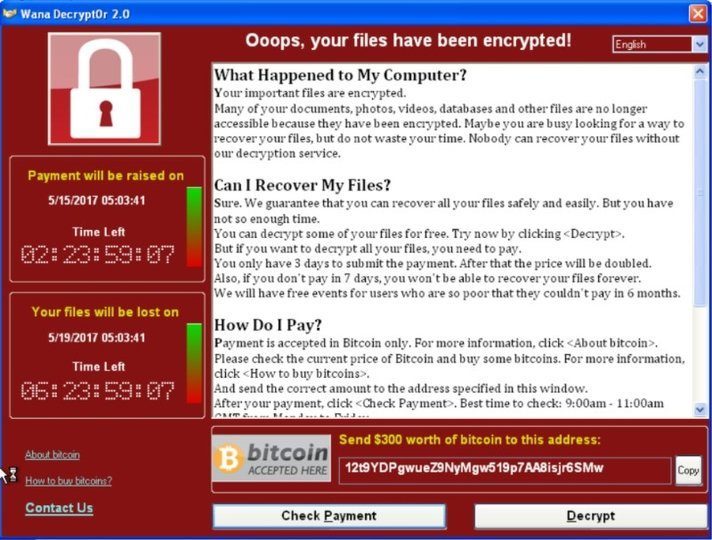

Vào thời điểm buổi trưa ngày Chủ nhật, WannaCry Ransomware (còn được gọi là WannaCrypt, WannaCrypt0r và các biến thể đặt tên khác) đã tấn công khoảng 150 quốc gia và ảnh hưởng tới hơn 200.000 hệ thống . Các phần mềm độc hại mã hóa các tập tin trên hệ thống cá nhân và các nạn nhân có 3 ngày để trả tiền chuộc ($ 300 USD ) hoặc giá tăng gấp đôi. Sau 7 ngày, phần mềm độc hại sẽ xóa các tệp được mã hóa. Các ransomware hỗ trợ 28 ngôn ngữ khác nhau và mã hóa 179 loại khác nhau của các tập tin.

Cuộc tấn công

Cuộc tấn công phân tán một phiên bản mới của một gia đình ransomware đã được khoảng từ năm 2016 và gần đây nhất được tìm thấy bởi Lastline cuối tháng 3 năm 2017.

Phương pháp lan truyền ransomware là một loại sâu máy tính cũ, lây lan ransomware một cách tự động thông qua mạng, mà không cần bất kỳ yêu cầu nào cho người dùng nhấp chuột vào các liên kết hoặc mở tập tin đính kèm. (Worms là những mối đe dọa tự lan truyền không được sử dụng nhiều như một công cụ tấn công trong vài năm gần đây vì các tác giả phần mềm độc hại đã chuyển sang các kỹ thuật ẩn giấu để tránh phát hiện).

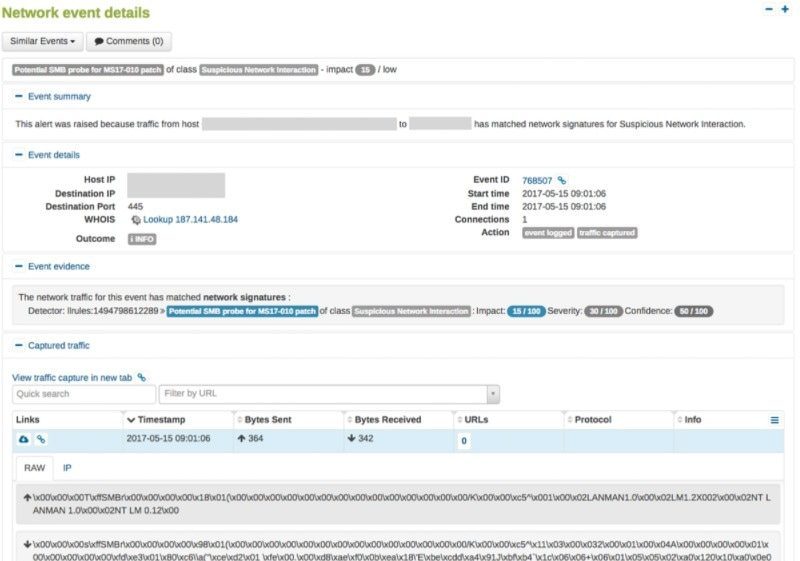

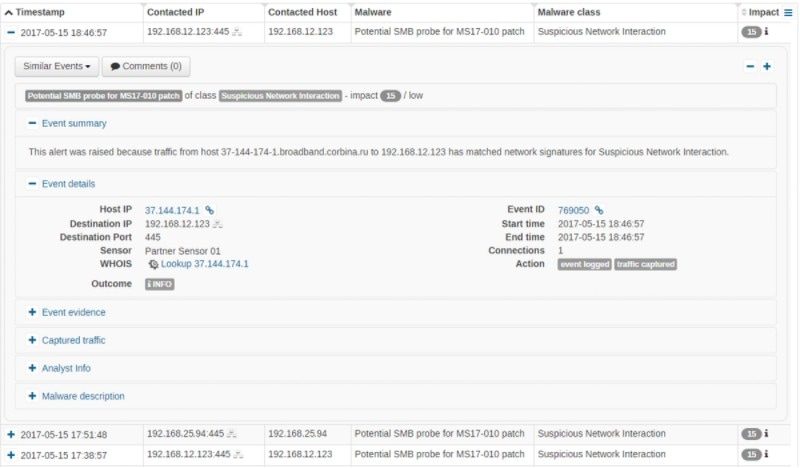

Phần tải trọng khai thác một lỗ hổng trong dịch vụ Windows SMB. Lỗ hổng này trong một giao thức truyền thông thường được sử dụng tồn tại trong hầu hết các phiên bản của Windows được sản xuất trong 15 năm qua, làm cho nó trở thành một vector uy hiếp cực kỳ hiệu quả.

Để biết thêm thông tin về chủ đề của Ransomware, Lastline Labs gần đây đã đăng một số thông tin tốt về Blog Lastline Labs Phần 1: Cơ chế phân phối Ransomware và Phần 2: Quá Overt để Ẩn .

Các biến thể của Ransomware

Có một số phiên bản phần mềm độc hại đang lưu hành hiện tại. Hiệu quả của phiên bản đầu tiên đạt được hôm thứ 6 bị giới hạn bởi một nhà nghiên cứu khôn ngoan nhận thấy rằng phần mềm độc hại đang gọi về một miền không được đăng ký, và ông đã mua tên miền đó với giá $10.69 và cứu thế giới (đó là một chút cường điệu, nhưng không nhiều). Bằng cách mua tên miền, ông đã gây ra phần mềm độc hại để kích hoạt một “công cụ diệt” được nhúng trong mẫu phần mềm độc hại.

Đăng ký tên miền phần mềm độc hại được cho sử dụng là một kỹ thuật được gọi là ‘sinkholing’ và thường được sử dụng để làm chậm sự lây lan của phần mềm độc hại. Trong trường hợp cực đoan này, quá trình đăng ký tên miền gây ra kết quả không mong đợi, vì tất cả các mẫu phần mềm độc hại chạy sau khi đăng ký tên miền của nhà nghiên cứu được lan truyền trên internet đều bị dừng lại. Có một trường hợp ngoại lệ vẫn không bảo vệ được làn sóng đầu tiên của mẫu WannaCry, vì các tổ chức được bảo vệ bởi công nghệ proxy rõ ràng không thể hoàn thành yêu cầu DNS vì phần mềm độc hại không được thiết kế để nhận thức về proxy.

Thật không may, ngay từ đầu ngày thứ 7, ngày 13 tháng 5, có nhiều phiên bản mới của phần mềm độc hại WannaCry đã được phát hiện ra rằng không còn sử dụng phần mềm nhúng chuyển đổi giết, có nghĩa là sự lây lan của cuộc tấn công này có thể sẽ tiếp tục.

Kiểm tra nội dung sâu của Enterprise và phân loại mối đe dọa

Chúng tôi phát hiện ra ransomware trên toàn hệ thống dò tìm: thông qua kiểm tra nội dung sâu các mẫu phần mềm độc hại; Thông tin về tên miền / máy chủ lưu trữ từ Mạng lưới tình báo mạng Toàn cầu của chúng tôi và phân tích lưu lượng mạng.

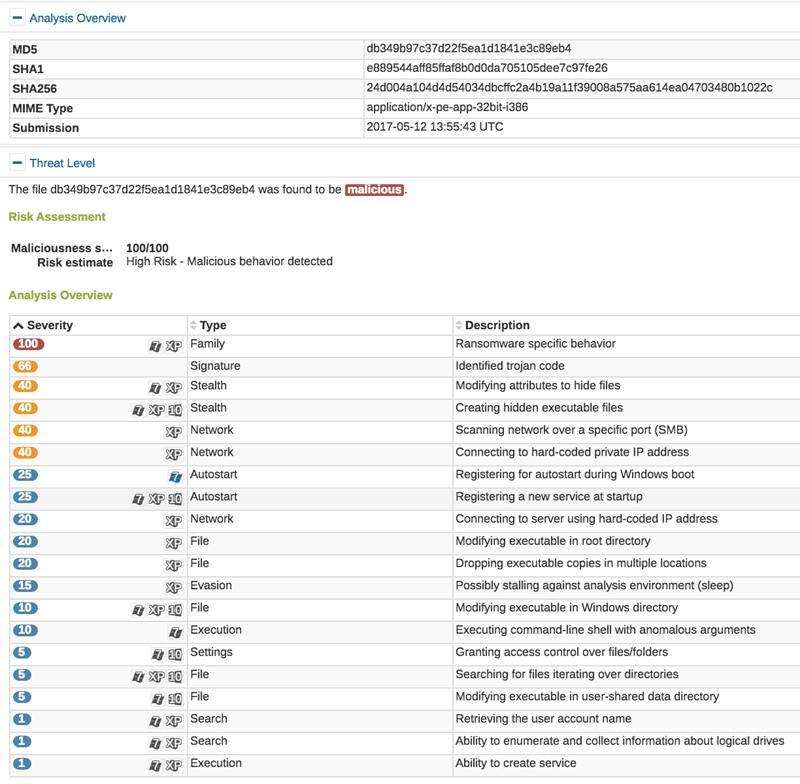

Dưới đây là ảnh chụp màn hình của báo cáo phân tích được tạo từ một trong những mẫu phần mềm độc hại mà chúng tôi đã nhận được. Bạn có thể xem phân loại ransomware và xác định nỗ lực truyền bá phần mềm độc hại thông qua giao thức SMB (Microsoft Server Message Block) trong danh sách các hoạt động đã được phát hiện.

Việc sử dụng BitCoin để trả tiền chuộc cho phép chúng tôi xem các giao dịch. Tính đến sáng thứ hai (giờ UTC), đã có khoảng 170 khoản thanh toán với tổng cộng khoảng $48.000. Những con số này có thể sẽ tiếp tục gia tăng khi tuần làm việc bắt đầu và các tổ chức quyết định trả tiền chuộc. Bạn có thể xem các giao dịch thực tế ở đây:

Https://blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

Https://blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

Https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Tất nhiên, thiệt hại thực tế gây ra bởi ransomware sẽ vượt xa số tiền thanh toán thực tế về tiền chuộc.

Một lưu ý về thanh toán tiền chuộc – Đã có những nhận xét rằng ransomware này được thiết kế theo cách khiến quá trình giải mã trở nên vô cùng khó khăn đối với cả nạn nhân và tác giả phần mềm độc hại, do đó khả năng lấy lại các tệp tin dường như khá thấp. Không có báo cáo công khai về các tệp được khôi phục sau khi thanh toán tiền chuộc.

Phải làm gì về nó

Cập nhật

Đảm bảo hệ thống của bạn được cập nhật mới nhất. Microsoft đã ban hành Bản tin bảo mật MS17-010 – Bản cập nhật bảo mật quan trọng cho Microsoft Windows SMB Server (4013389) cập nhật vào ngày 14 tháng 3. Bất kỳ hệ thống nào chưa được cập nhật đều có nguy cơ.

Microsoft đã đưa ra bản vá khẩn cấp vào ngày 12 tháng 5 (KB4012598) cho các phiên bản bổ sung của Windows, bao gồm XP (chỉ được hỗ trợ thông qua hợp đồng đắt tiền trong vài năm qua) và Windows 2003.

SỬA LẠI

Nếu bạn không thể cập nhật được, hãy thực hiện các biện pháp khắc phục để ngăn các máy dễ bị tổn thương tiếp xúc với việc truyền bá ransomware. Bao gồm:

- Tắt hỗ trợ giao thức SMBv1 kế thừa

- Xem lại chính sách tường lửa ở tất cả các kết nối internet, mạng ngoài và VPN

- Xác định xem SMB có thể được áp dụng vào mỗi điểm kết nối mạng, hạn chế TCP / gửi đi trong / ra TCP 445, UDP 137-138 và TCP 139

- Phân chia mạng để cô lập các hệ thống kế thừa và xem xét các chiến lược phân đoạn mạng bổ sung có thể ngăn chặn hoặc làm chậm sự lan truyền của sâu máy tính (vì đây có thể sẽ không phải là lần cuối cùng chúng ta thấy một mối đe dọa như thế này)

TÌM KIẾM

Nếu bạn là khách hàng cuối cùng, bạn có thể tìm kiếm hoạt động WannaCry bằng các tập tin linh tinh, các địa chỉ Bitcoin, diệt tên miền chuyển đổi, các khóa registry, thông tin về các khoản tiền chuộc và địa chỉ IP.

Các bảng băm SHA1 bao gồm:

- 50049556b3406e07347411767d6d01a704b6fee6

- 51e4307093f8ca8854359c0ac882ddca427a813c

- 5ff465afaabcbf0150d1a3ab2c2e74f3a4426467

- 87420a2791d18dad3f18be436045280a4cc16fc4

- 8897c658c0373be54eeac23bbd4264687a141ae1

- Af7db69cbaa6ab3e4730af8763ae4bf7b7c0c9b2

- C5e6c97e27331b6d38717e156ba89df1387d94f7

- Df815d6a5fbfc135d588bf8f7e9d71319aef2a8d

- E889544aff85ffaf8b0d0da705105dee7c97fe26

- Eba84b75362fa0b1486e9458b6a2f2bdc25d19fb

- 45356a9dd616ed7161a3b9192e2f318d0ab5ad10

Địa chỉ Bitcoin

- 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

- 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

- 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

- Những hành vi tìm kiếm bao gồm:

Tìm kiếm tạo ra một mutex có tên đặc biệt được tạo ra bởi ransomware để ngăn chặn lây nhiễm lại các máy đã bị xâm nhập: MsWinZonesCacheCounterMutexA

Tìm sáng tạo của chương trình hiển thị thông báo về tiền chuộc: @ WanaDecryptor @ .exe

Tìm kiếm các giải pháp DNS của tên miền “kill switch” đã biết:

- www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

- www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com

- www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergweb.com

- www.iuqssfsodp9ifjaposdfjhgosurijfaewrwergwea.com

Tìm kiếm thông tin liên lạc với các địa chỉ IP sau:

- 144.217.254.3

- 144.217.74.156

- 184.168.221,43

- 217.182.141.137

- 217.182.172.139

- 52.57.88.48

- 54.153.0.145

- 79.137.66.14

Lưu ý rằng các địa chỉ IP này có liên quan đến các hố đào có thể được sử dụng để theo dõi các mối đe dọa khác và do đó một trong các hệ thống của bạn liên lạc với địa chỉ IP này không chỉ nhiễm một mình WannaCry.

Tìm kiếm việc tạo ra một khoá đăng ký cho WannaCry v2.0 tại địa điểm sau:

- HKLM \ SOFTWARE \ WANACRYPT0R

GIÁO DỤC

Nhắc nhở người dùng của bạn về tầm quan trọng của việc không mở tài liệu từ người gửi mà họ không nhận ra và phải thận trọng khi mở bất kỳ email nào có tệp đính kèm, ngay cả khi đó là từ người dùng đã biết.

Ngoài ra, với sự đột phá này có thể sẽ là những kẻ mạo nhận lợi dụng sự nhầm lẫn trên các phiên bản và cập nhật và gửi ra các email giả mạo thực tế tự nhận là từ phòng IT hoặc Hỗ trợ của Microsoft cho người dùng của bạn.

TRIỂN KHAI KIỂM SOÁT AN NINH

Sử dụng các điều khiển bảo mật như Lastline Enterprise qua mạng và các vị trí từ xa có thể xác định hoạt động độc hại nhắm mục tiêu vào các hệ thống chưa được vá trước khi bạn có thể triển khai các bản cập nhật. Điều này bao gồm các sản phẩm và dịch vụ từ Đối tác công nghệ của chúng tôi và Đối tác chiến lược sử dụng công nghệ Lastline để phát hiện hành vi liên quan đến các mối đe dọa như WannaCry.

Nguồn (tiếng Anh): https://www.lastline.com/blog/wannacry-ransomware/

Mọi chi tiết xin vui lòng liên hệ Công ty CP Phân Phối Việt Nét

Email: sales@vietnetco.vn

Hotline: 1-900-6736